Linux

-

Munich passe à Linux

- Par celtera

- Le 16/05/2014

- Dans Infos

- 0 commentaire

Triste mine pour Microsoft qui vient de perdre la ville de Munich...

Pas moins de 15 000 PC vont être désormais équipés du Système d'Exploitation libre : Linux

La raison ?... principalement le coût... Linux est gratuit au contraire de Microsoft... d'autant que la fin du support XP n'y ai pas étranger non plus.

A trop vouloir, on fini par perdre... et risque de perdre beaucoup, car Munich pourrait devenir un modèle pour d'autres villes au sein de l'Europe et pas seulement, je pense personnellement aux industries...

Saviez-vous que Munich, compte les sièges sociaux de :

- Allianz

- Amazon.de

- AMD

- GlobalMedia

- Augustiner Brauerei

- BMW

- Burger King Deutschland

- C. H. Beck Verlag

- EADS Deutschland

- EPCOS AG

- Escada AG

- Fujitsu Siemens Computers

- GMX Internet Services

- HypoVereinsbank AG

- IBM Deutschland

- Infineon

- IWL-Werkstätten pour handicapés

- Knorr-Bremse AG

- Linde AG

- MAN

- McDonald's Deutschland

- MTU Aero Engines

- Münchener Rückversicherungs AG

- O2 (Germany)

- ORACLE Deutschland GmbH

- OSRAM

- Paulaner Brauerei GmbH & Co KG

- Philip Morris (Deutschland)

- RedHat Deutschland

- S-Bahn München

- Schörghuber Unternehmensgruppe

- Siemens AG

- Stadtsparkasse München

- Stadtwerke München

- TÜV SÜD

- Versicherungskammer Bayern

- Wissen.de

- GlaxoSmithKline

- Yahoo! Deutschland GmbH

Imaginez un seul instant que ces Groupes, décident de passer sous Linux eux aussi...

Les économies ne sont pas négligeables, car elles sont au moins, à 2 niveaux :

- - système d'exploitation

- - antivirus

De la, à ce que les particuliers, suivent de plus en plus cet exemple, il n'y a qu'un pas... d'autant que nombreux sont ceux qui ont toujours un bon vieux XP, qui fonctionnaient parfaitement...

Et, celon la machine, impossible de mettre ne serait-ce qu'un Vista... Linux reste "LA" solution...

Affaire à suivre...

Source : Linux Voice

Pour continuer d'utiliser XP après la fin du support, c'est par ici

Pour installer Linux, c'est par ici

-

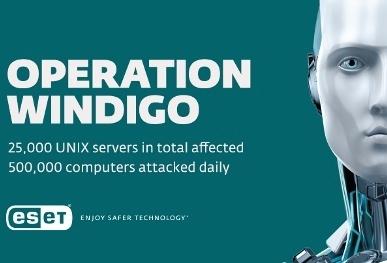

Le botnet Windigo s'attaque à Linux

- Par celtera

- Le 30/03/2014

- Dans Infos

- 0 commentaire

Vous pensiez que Linux pouvait vous préserver de toute attaque ?... on vous l'a toujours dit pourtant, rien d'infaillible. Aujourd'hui, la preuve est faire que c'est pssible avec le botnet Windigo qui est en service depuis 2011...

Ce bot s'attaque chaque jour à près de 500 000 personnes pour vol d'identifiants et spam à gogo.

Pas moins de 25 000 serveurs ont été touchés depuis 2011 par le malware "Cdorked" qui fut trouvé l'année dernière dans les serveurs d'Apache. Ce malware n'est qu'une partie de ce bot.

" Pour Eset, le plus grand danger était l'orientation du bot pour les identifiants SSH. L'éditeur a recensé l'envoi de 5 362 identifiants dont la longueur varie de 3 à 50 caractères. D'autres mots de passe trouvés suggèrent que les administrateurs pouvaient accéder à plusieurs serveurs en utilisant la même clé.

Dans leur travail d'enquête, les chercheurs ont démontré une interconnexion entre plusieurs malwares découverts ces trois dernières années. Le module de contournement Cdorked a été cité, mais il faut ajouter Ebury, utilisé pour le vol de données et d'identifiants. Plus récemment, les scientifiques ont trouvé Calfbot, un robot de spam écrit en Perl."Comment savoir si on est infecté ?

Pour savoir si leurs serveurs sont touchés, les administrateurs sont invités à taper cette commande :

$ ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo "System infected"

En cas de réponse positive, le remède est radical selon Marc-Etienne Léveillé : « Formater les machines concernées et réinstaller les systèmes d'exploitation et les logiciels ». Par ailleurs, il est nécessaire de « changer les mots de passe et les clés privées ». Il faudra prévoir à l'avenir un système d'authentification à double facteur.